- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Modificat ultima dată 2025-01-22 17:38.

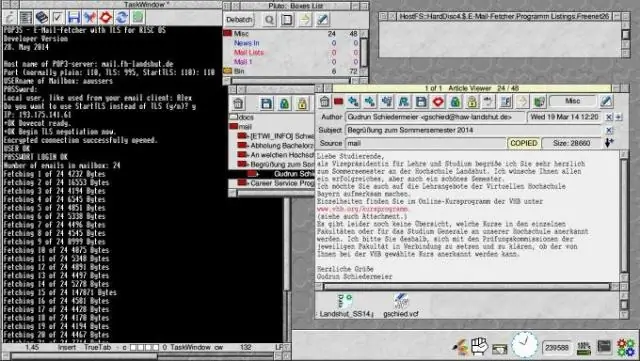

Pe ce serviciu sau protocol se bazează Secure Copy Protocol pentru a se asigura că transferurile securizate de copiere sunt de la utilizatori autorizați ? Protocol de copiere securizată ( SCP ) este obișnuită copiați în siguranță Imagini IOS și fișiere de configurare la a SCP Server. Pentru a efectua acest lucru, SCP va utilizați conexiuni SSH de la utilizatorii autentificat prin AAA.

În mod corespunzător, ce tip de algoritmi solicită expeditorului și destinatarului să schimbe o cheie secretă care este folosită pentru a asigura confidențialitatea mesajelor?

Două populare algoritmi care sunt folosit pentru a asigura acele date nu sunt interceptate și modificate (integritatea datelor) sunt MD5 și SHA. AES este un protocol de criptare și furnizează date confidențialitatea . DH (Diffie-Hellman) este un algoritm acesta este folosit pentru schimb de chei . RSA este un algoritm acesta este folosit pentru autentificare.

Ulterior, întrebarea este, care două practici sunt asociate cu securizarea caracteristicilor și performanței sistemelor de operare a routerelor? (Alege doua.)

- Instalați un UPS.

- Păstrați o copie sigură a imaginilor sistemului de operare al routerului.

- Dezactivați serviciile implicite de router care nu sunt necesare.

- Reduceți numărul de porturi care pot fi utilizate pentru a accesa routerul.

În al doilea rând, ce este o implementare eficientă a dispozitivelor IPS și IDS într-o rețea corporativă?

Un implementarea eficientă a IPS / IDS este de a plasa o IPS chiar în spatele routerului de graniță pentru a filtra traficul de intrare și de ieșire din corporative intern reţea . IPS și IDS tehnologiile se pot completa reciproc.

Cum se desfășoară un atac cu ștrumf?

The Atacul ștrumfilor este un refuz de serviciu distribuit atac în care un număr mare de pachete Internet Control Message Protocol (ICMP) cu IP sursă falsificată a victimei vizate sunt transmise către o rețea de computere folosind o adresă de difuzare IP.

Recomandat:

Care dintre următoarele se referă la capacitatea unui produs sau a unui sistem informatic de a se extinde pentru a deservi un număr mai mare de utilizatori fără a se defecta?

Scalabilitatea se referă la capacitatea unui computer, produs sau sistem de a se extinde pentru a deservi un număr mare de utilizatori fără a se defecta. Infrastructura IT constă doar din acele dispozitive fizice de calcul necesare pentru a opera întreprinderea

Ce tip de algoritmi solicită expeditorului și destinatarului să schimbe o cheie secretă care este folosită pentru a asigura confidențialitatea mesajelor?

Ce tip de algoritmi solicită expeditorului și destinatarului să schimbe o cheie secretă care este folosită pentru a asigura confidențialitatea mesajelor? Explicație: algoritmii simetrici folosesc aceeași cheie, o cheie secretă, pentru a cripta și decripta datele. Această cheie trebuie partajată în prealabil înainte de a putea avea loc comunicarea

Ce serviciu de rețea sau protocol utilizează portul IP TCP 22?

Tabelul 1 Protocolul TCP/IP și porturile comune Numărul portului TCP/UDP Secure Shell (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Protocolul simplu de transfer de e-mail (SMTP) (RFC 5321) TCP 25 Nume de domeniu Sistem (DNS) (RFC 1034-1035) TCP/UDP 53

Ce protocol sau serviciu este folosit pentru a sincroniza automat ceasurile software pe routerele Cisco?

NTP În mod similar, se poate întreba, ce oferă protocolul Tacacs+ într-o implementare AAA? TACACS+ acceptă separarea proceselor de autentificare și autorizare, în timp ce RADIUS combină autentificarea și autorizarea ca un singur proces.

Cookie-urile sunt https securizate?

Cookie-urile sunt trimise în antetul HTTP. Astfel, acestea sunt la fel de sigure ca și conexiunea HTTPS, care depinde de mulți parametri SSL/TLS, cum ar fi puterea cifrului sau lungimea cheii publice. Vă rugăm să rețineți că, cu excepția cazului în care setați indicatorul Secure pentru cookie-ul dvs., cookie-ul poate fi transmis printr-o conexiune HTTP nesigură