- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Modificat ultima dată 2025-01-22 17:37.

Intruziune sistemele de prevenire funcționează prin scanarea întregului trafic de rețea. Există o serie de amenințări diferite cu care este proiectat un IPS a preveni , inclusiv: Denial of Service (DoS) atac . Refuzarea serviciului distribuit (DDoS) atac.

Pe lângă aceasta, ce metode sunt folosite pentru prevenirea intruziunilor?

Majoritatea prevenirea intruziunilor sistemele utilizează unul din trei metode de detectare : analiză bazată pe semnătură, bazată pe anomalii statistice și analiză a protocolului cu stare.

În afară de mai sus, care sunt două tipuri de sisteme de prevenire a intruziunilor? În prezent, există doua tipuri de IPS care sunt similare ca natură cu IDS. Ele constau din bazate pe gazdă sisteme de prevenire a intruziunilor (HIPS) și bazate pe rețea sisteme de prevenire a intruziunilor (NIPS).

De asemenea, trebuie să știți care sunt trei aspecte majore ale prevenirii intruziunilor?

Majoritatea prevenirea intruziunilor sistemele folosesc unul dintre trei detecție metode: analiză bazată pe semnătură, pe anomalii statistice și analiză de protocol cu stare. Pe bază de semnătură detectare : IDS bazat pe semnătură monitorizează pachetele din rețea și compară cu modele de atac predeterminate, cunoscute sub numele de „semnături”.

Ce este detectarea și prevenirea intruziunilor?

Detectarea intruziunilor este procesul de monitorizare a evenimentelor care au loc în rețeaua dvs. și de analizare a acestora pentru semne de posibile incidente, încălcări sau amenințări iminente la adresa politicilor dvs. de securitate. Prevenirea intruziunilor este procesul de realizare detectarea intruziunilor iar apoi oprirea incidentelor detectate.

Recomandat:

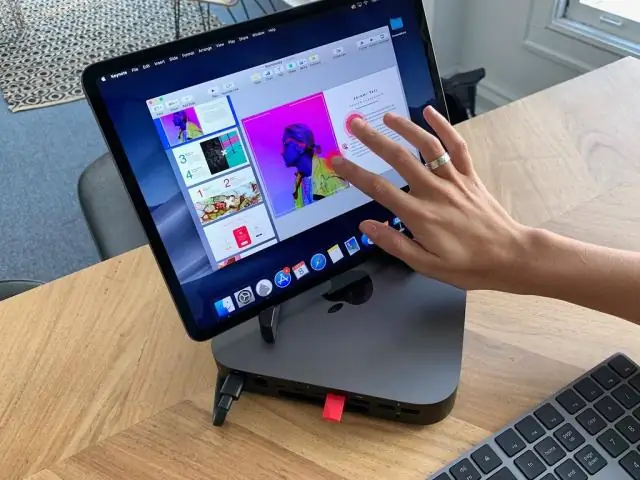

Cum îmi pot folosi iPad-ul ca ecran pentru Mac mini?

Există două moduri de a vă transforma iPad-ul în amonitor pentru Mac. Puteți conecta cele două împreună cu un cablu USB și puteți rula o aplicație precum Duet Display pe iPad. Sau poți folosi wireless. Aceasta înseamnă conectarea unui Lunadongle la Mac și apoi rularea aplicației Luna pe iPad

Cum se efectuează atacurile ransomware?

Atacurile ransomware sunt de obicei efectuate folosind un troian, intrând într-un sistem, de exemplu, printr-un atașament rău intenționat, un link încorporat într-un e-mail de phishing sau o vulnerabilitate într-un serviciu de rețea

Ce sunt atacurile interne?

Un atac intern are loc atunci când un individ sau un grup din cadrul unei organizații încearcă să perturbe operațiunile sau să exploateze activele organizației

Cum opriți atacurile reluate?

Atacurile de reluare pot fi prevenite prin etichetarea fiecărei componente criptate cu un ID de sesiune și un număr de componentă. Utilizarea acestei combinații de soluții nu folosește nimic care este interdependent unul de celălalt. Pentru că nu există interdependență, există mai puține vulnerabilități

Care sunt fazele de intruziune a amenințărilor de securitate cibernetică?

Există diferite etape care se referă la intruziunea în securitatea cibernetică sunt: Recon. Intruziune și enumerare. Inserarea programelor malware și mișcarea laterală