- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Modificat ultima dată 2025-01-22 17:38.

Vânătoarea de amenințări oferă multe beneficii, inclusiv:

- Reducerea încălcărilor și încercărilor de încălcare;

- O suprafață de atac mai mică, cu mai puțini vectori de atac;

- Creșterea vitezei și a preciziei unui răspuns; și.

- Îmbunătățiri măsurabile ale securității mediului dumneavoastră.

Din acest motiv, ce fac vânătorii de amenințări?

Cyber vânători de amenințări sunt profesioniști în securitatea informațiilor care detectează, izolează și neutralizează în mod proactiv și iterativ avansate amenințări care eludează soluțiile automate de securitate. Cyber vânători de amenințări constituie o parte integrantă a ciberneticului în creștere rapidă amenințare industria de informații.

Alături de mai sus, este un mod proactiv de a vâna atacuri? Proactivă Amenințare Vânătoare este procesul de în mod proactiv căutarea prin rețele sau seturi de date pentru a detecta și a răspunde la amenințările cibernetice avansate care eludează controalele tradiționale de securitate bazate pe reguli sau semnături.

De asemenea, știți, cum începeți vânătoarea de amenințări?

Cum să desfășoare o vânătoare de amenințări

- Interne vs. externalizate.

- Începeți cu o planificare adecvată.

- Selectați un subiect de examinat.

- Elaborați și testați o ipoteză.

- Colectați informații.

- Organizați datele.

- Automatizați sarcinile de rutină.

- Obțineți răspuns la întrebarea dvs. și planificați un curs de acțiune.

Care dintre următoarele sunt aspectele modelării amenințărilor?

Iată 5 pași pentru a vă asigura sistemul prin modelarea amenințărilor

- Pasul 1: Identificați obiectivele de securitate.

- Pasul 2: Identificați activele și dependențele externe.

- Pasul 3: Identificați zonele de încredere.

- Pasul 4: Identificați potențialele amenințări și vulnerabilități.

- Pasul 5: Documentați modelul de amenințare.

Recomandat:

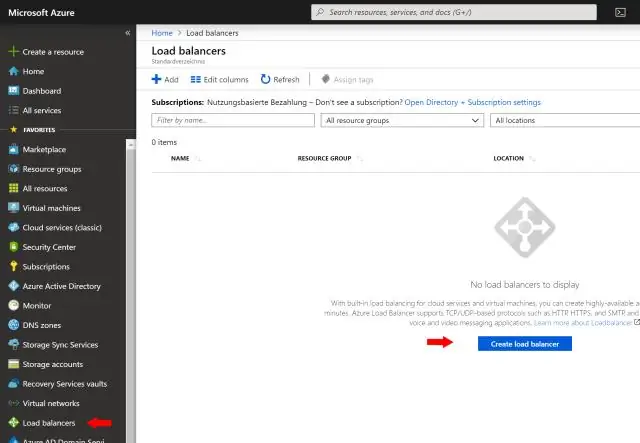

Care dintre următoarele sunt tipuri de echilibrare a încărcăturii?

Tipuri de echilibrare a sarcinii. Elastic Load Balancing acceptă următoarele tipuri de echilibrare de încărcare: Echilibratoare de încărcare pentru aplicații, Echilibratoare de încărcare de rețea și Echilibratoare de încărcare clasice. Serviciile Amazon ECS pot folosi oricare dintre tipurile de echilibrator de încărcare. Aplicațiile de echilibrare a încărcăturii sunt utilizate pentru a direcționa traficul HTTP/HTTPS (sau Layer 7)

Care dintre următoarele sunt cele două categorii principale de amintiri pe termen lung?

Memoria declarativă și memoria procedurală sunt cele două tipuri de memorie pe termen lung. Memoria procedurală constă în modul de a face lucrurile. Memoria declarativă constă din fapte, cunoștințe generale și experiențe personale

Care dintre următoarele sunt avantajele VPN-urilor?

Însă, pe lângă rolul de a crea „un domeniu privat al comunicațiilor computerizate”, tehnologia VPN are multe alte avantaje: Securitate îmbunătățită. Telecomandă. Distribuie fisiere. Anonimat online. Deblocați site-uri web și ocoliți filtrele. Schimbați adresa IP. Performanță mai bună. Reduce costurile

Care dintre următoarele sunt caracteristicile testelor JUnit?

Caracteristicile JUnit JUnit este un cadru open source, care este folosit pentru scrierea și rularea testelor. Oferă adnotări pentru a identifica metodele de testare. Oferă afirmații pentru testarea rezultatelor așteptate. Oferă alergători de testare pentru rularea testelor. Testele JUnit vă permit să scrieți coduri mai rapid, ceea ce crește calitatea

Care dintre următoarele sunt servicii de calcul cu AWS?

Servicii de calcul Amazon EC2. Amazon EC2 Auto Scaling. Amazon Elastic Container Registry. Serviciul Amazon Elastic Container. Serviciul Amazon Elastic Kubernetes. Amazon Lightsail. AWS Batch. AWS Elastic Beanstalk