- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Modificat ultima dată 2025-01-22 17:38.

Cerințele cheie pentru orice soluție de securitate IoT sunt:

- Securitatea dispozitivelor și a datelor, inclusiv autentificarea dispozitivelor și confidențialitatea și integritatea datelor.

- Implementarea si derularea operatiunilor de securitate la IoT scară.

- Respectarea conformității cerințe si cereri.

- Performanța întâlnirii cerințe conform cazului de utilizare.

În mod similar, vă puteți întreba cum aleg o platformă IoT?

Cum să alegi o platformă IoT

- 1: Concentrați-vă pe Time-to-Value.

- 2: Asigurați-vă că platforma este reutilizabilă între produse.

- 3: Selectați o platformă IoT pentru viitor.

- 4: Asigurați-vă că datele dvs. IoT vor fi agnostice ale aplicației.

- 5: Nu vă angajați excesiv la un scenariu de calcul.

De asemenea, știți, ce dispozitive sunt IoT? Un Dispozitiv IoT este o piesă hardware cu un senzor care transmite date dintr-un loc în altul prin Internet. Tipuri de Dispozitive IoT includ senzori fără fir, software, dispozitive de acționare și computer dispozitive . Ele pot fi încorporate în mobil dispozitive , echipamente industriale, senzori de mediu, medicale dispozitive , și altele.

În mod similar, de ce necesită securitate IoT?

Acest lucru ajută la menținerea integrității datelor și la prevenirea sniff-ului de date de către hackeri. Toată comunicarea cu dvs IoT dispozitivele ar trebui să fie autentificate folosind parole puternice, protocoale de autentificare sau jetoane de autentificare bazate pe timp. Software-ul antivirus poate oferi un nivel critic de protecție împotriva atacurilor.

Ce sunt aplicațiile IoT?

IoT este în esență o platformă în care dispozitivele încorporate sunt conectate la internet, astfel încât acestea să poată colecta și schimba date între ele. Permite dispozitivelor să interacționeze, să colaboreze și să învețe unul din experiențele celuilalt, așa cum fac oamenii. Învăța IoT de la Experții din industrie Aflați acum.

Recomandat:

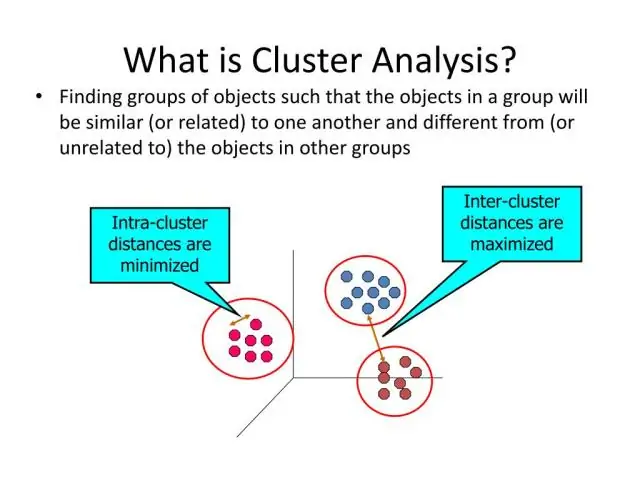

Care sunt cerințele de clustering în data mining?

Principalele cerințe pe care ar trebui să le satisfacă un algoritm de clustering sunt: scalabilitate; tratarea diferitelor tipuri de atribute; descoperirea clusterelor cu formă arbitrară; cerințe minime pentru cunoașterea domeniului pentru a determina parametrii de intrare; capacitatea de a face față zgomotului și valorii aberante;

Care sunt cerințele minime de viteză în bandă largă pentru camerele COM de alarmă?

Lățimea de bandă recomandată Dispozitivele video Alarm.com utilizează în principal viteza de încărcare, spre deosebire de viteza de descărcare. De obicei, Alarm.com recomandă o conexiune de bandă largă nedefinită de cel puțin 0,25 Mbps de viteză de încărcare dedicată per dispozitiv video

Care sunt cerințele minime necesare pentru Hipaa?

Conform standardului minim necesar HIPAA, entitățile acoperite de HIPAA sunt obligate să depună eforturi rezonabile pentru a se asigura că accesul la PHI este limitat la informațiile minime necesare pentru a îndeplini scopul prevăzut al unei anumite utilizări, dezvăluiri sau cereri

Care sunt cerințele hardware pentru virtualizare?

Care sunt cerințele hardware pentru un server de virtualizare? CPU. Cele trei elemente de luat în considerare atunci când selectați hardware-ul de virtualizare includ CPU, memoria și capacitatea I/O rețelei. Memorie. Mașina ta virtuală se află în memorie. Acces la retea. Asigurați-vă că aveți o lățime de bandă adecvată disponibilă. Alte considerații pentru serverul dvs. de virtualizare. Ce urmeaza?

Care sunt cerințele privind parola NIST?

Reguli NIST Parolele trebuie să aibă cel puțin 8 caractere dacă sunt alese de abonat. Sistemele de verificare a parolelor ar trebui să permită parole alese de abonat cu o lungime de cel puțin 64 de caractere. Toate caracterele ASCII tipărite, precum și caracterul spațiu ar trebui să fie acceptate în parole