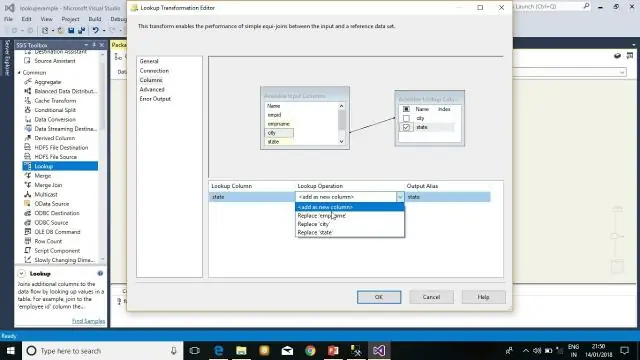

O îmbinare exterioară este utilizată pentru a returna rezultate prin combinarea rândurilor din două sau mai multe tabele. Dar, spre deosebire de o îmbinare interioară, îmbinarea exterioară va returna fiecare rând dintr-un tabel specificat, chiar dacă condiția de îmbinare eșuează. Modificat ultima dată: 2025-01-22 17:01

Pluginul Docker este o implementare „Cloud”. Va trebui să editați configurația sistemului Jenkins (Jenkins > Gestionați > Configurația sistemului) și să adăugați un nou Cloud de tip „Docker”. Configurați adresa URL API Docker (sau Swarm independent) cu acreditările necesare. Un buton de testare care vă permite să vă conectați cu API este bine setat. Modificat ultima dată: 2025-01-22 17:01

Cele mai importante zece întrebări din știința socială Cum îi putem determina pe oameni să aibă grijă de sănătatea lor? Cum creează societățile instituții eficiente și rezistente, cum ar fi guvernele? Cum își poate spori omenirea înțelepciunea colectivă? Cum reducem „decalajul de competențe” dintre oamenii de culoare și cei albi din America?. Modificat ultima dată: 2025-01-22 17:01

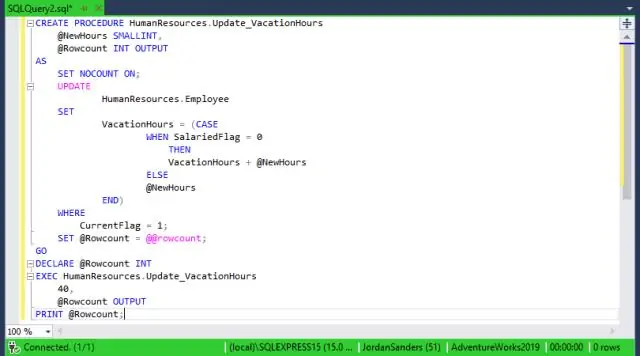

Serverele conectate vă permit să vă conectați la alte instanțe de baze de date de pe același server sau de pe o altă mașină sau servere la distanță. Permite SQL Server să execute scripturi SQL împotriva surselor de date OLE DB pe servere la distanță folosind furnizori OLE DB. Modificat ultima dată: 2025-01-22 17:01

2 Răspunsuri puneți-l în tonuri de gri (dacă butoanele activate sunt colorate) faceți-l mai deschis sau puneți o suprapunere albă transparentă deasupra (dacă butoanele activate sunt în general întunecate) faceți-l plat (dacă butoanele de activare au o suprafață 3D) nu evidențiați butonul când treceți cu mouse-ul peste el (dintre butoanele activate au acest comportament). Modificat ultima dată: 2025-01-22 17:01

O încălcare a securității apare atunci când un intrus obține acces neautorizat la sistemele și datele protejate ale unei organizații. Infractorii cibernetici sau aplicațiile rău intenționate ocolesc mecanismele de securitate pentru a ajunge în zone restricționate. O încălcare a securității este o încălcare în stadiu incipient care poate duce la lucruri precum deteriorarea sistemului și pierderea de date. Modificat ultima dată: 2025-01-22 17:01

UTILIZĂTORI THUNDERBIRD: Butonul din bara de stare: Faceți clic pe butonul Schimbător de font și dimensiune a temei din bara de stare Thunderbird. Opțiunea Instrumente: Alegeți meniul Instrumente din meniul Thunderbird și faceți clic pe opțiunea de schimbare a fontului și mărimii temei. Se va deschide panoul de setare a fontului și a dimensiunii temei. Modificat ultima dată: 2025-01-22 17:01

Unul dintre cele mai importante motive pentru care trebuie să investiți într-un sistem eficient de BI este că un astfel de sistem poate îmbunătăți eficiența în cadrul organizației dumneavoastră și, ca urmare, crește productivitatea. Puteți folosi business intelligence pentru a partaja informații între diferite departamente din organizația dvs. Modificat ultima dată: 2025-01-22 17:01

Viteză: Java este mai rapid decât Python Java este de 25 de ori mai rapid decât Python. Intermediari de concurență, Java îl bate pe Python. Java este cea mai bună alegere pentru construirea de aplicații de învățare automată mari și complexe datorită aplicațiilor sale excelente de scalare. Modificat ultima dată: 2025-01-22 17:01

Există două tipuri de modificatori în Java: modificatori de acces și modificatori fără acces. Modificatorii de acces din Java specifică accesibilitatea sau domeniul de aplicare a unui câmp, metodă, constructor sau clasă. Putem schimba nivelul de acces al câmpurilor, constructorilor, metodelor și clasei aplicând modificatorul de acces pe acesta. Modificat ultima dată: 2025-06-01 05:06

La fel ca și omologii lor de funcție, declarațiile de clasă JavaScript sunt ridicate. Cu toate acestea, ele rămân neinițializate până la evaluare. Acest lucru înseamnă efectiv că trebuie să declarați o clasă înainte de a o putea folosi. Modificat ultima dată: 2025-01-22 17:01

Gruparea ierarhică nu poate gestiona bine datele mari, dar gruparea K Means poate. Acest lucru se datorează faptului că complexitatea de timp a K Mediilor este liniară, adică O(n), în timp ce cea a grupării ierarhice este pătratică, adică O(n2). Modificat ultima dată: 2025-01-22 17:01

Introduceți terminalul de configurare pentru a merge în modul de configurare globală. Introduceți config-register 0x2102. Introduceți end, apoi introduceți comanda write erase pentru a șterge configurația curentă de pornire de pe router. Modificat ultima dată: 2025-01-22 17:01

3D Studio Max oferă licențe de vânzare cu amănuntul pentru 1.545 USD/an sau 195 USD/lună ca abonament în curs. Acesta este prețul studioului care, pentru mulți antreprenori solo și studiouri mai mici, este puțin greu de înghițit. Licențele 3DS Studio Max și Maya Indie sunt disponibile pentru 250 USD/an, per licență. Acesta este; ambele ar costa 500 de dolari. Modificat ultima dată: 2025-01-22 17:01

Sunați pentru a comanda o agenda telefonică. Dex Media oferă un director gratuit abonaților de telefonie fixă cu Verizon, FairPoint și Frontier. Puteți comanda unul sunându-i la 1-800-888-8448. Când este disponibil, asigurați-vă că indicați dacă doriți versiunea în engleză sau spaniolă. Modificat ultima dată: 2025-06-01 05:06

Bytes scurti: Un pachet ping poate fi, de asemenea, malformat pentru a efectua un atac de refuz al serviciului prin trimiterea de pachete ping continue la adresa IP țintă. Un ping continuu va cauza depășirea tamponului la sistemul țintă și va cauza blocarea sistemului țintă. Dar comanda ping poate fi folosită și în alte scopuri. Modificat ultima dată: 2025-01-22 17:01

Ce să faceți când vărsați pe MacBook Deconectați imediat dispozitivul. Opriți laptopul. Cu ecranul încă deschis, întoarceți laptopul cu susul în jos. Scoateți bateria. Cu computerul cu capul în jos, tamponați ușor zona cu un prosop de hârtie. Modificat ultima dată: 2025-01-22 17:01

Trei blocuri catch captează excepțiile și le gestionează afișând rezultatele pe consolă. Common Language Runtime (CLR) prinde excepții care nu sunt gestionate de blocurile catch. Modificat ultima dată: 2025-01-22 17:01

VIDEO Ulterior, cineva se poate întreba, de asemenea, cum îmi resetez Barbie Dream House? La resetare Buna ziua Casa de vis la setările din fabrică, apăsați și mențineți apăsat cel butonul de vorbire și apăsați resetarea comuta cu o agrafă.. Modificat ultima dată: 2025-01-22 17:01

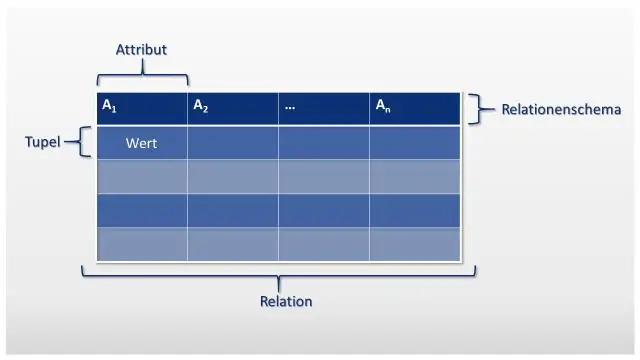

O bază de date relațională este un set de tabele descrise formal din care datele pot fi accesate sau reasamblate în multe moduri diferite, fără a fi nevoie să reorganizați tabelele bazei de date. Interfața standard de programare pentru utilizator și aplicație (API) a unei baze de date relaționale este Structured Query Language (SQL). Modificat ultima dată: 2025-01-22 17:01

Porniți și configurați iPod touch. Țineți apăsat butonul Sleep/Wake până când apare sigla Apple. Dacă iPod touch nu pornește, poate fi necesar să încărcați bateria. Efectuați una dintre următoarele: Atingeți Configurare manuală, apoi urmați instrucțiunile de configurare de pe ecran. Modificat ultima dată: 2025-01-22 17:01

Timp de funcționare exponențial. Ansamblul de probleme care pot fi rezolvate prin algoritmi de timp exponențial, dar pentru care nu se cunosc algoritmi de timp polinomial. Se spune că un algoritm este timp exponențial, dacă T(n) este mărginit superior de 2poli(n), unde poli(n) este un polinom în n. Modificat ultima dată: 2025-01-22 17:01

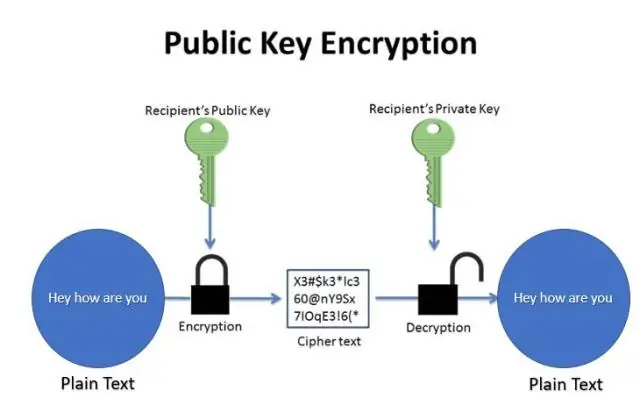

Expeditorul scrie un mesaj text simplu și îl criptează folosind o cheie secretă. Mesajul criptat este trimis către destinatar, care este capabil să decripteze mesajul folosind aceeași cheie secretă. Cum funcționează Asymmetric Key Encryption? Expeditorul scrie un mesaj și îl criptează cu o cheie publică. Modificat ultima dată: 2025-01-22 17:01

Cele mai bune șabloane PowerPoint Galerie Șablon PowerPoint Invictus. Șablon PowerPoint de afaceri ușoare. Șablon PowerPoint Ideea becului. Prezentări de conținut pentru PowerPoint. Șablon PowerPoint de misiune și viziune. Șablon PowerPoint pentru studiu de caz de afaceri. 30 60 90 de zile Șablon PowerPoint. Modificat ultima dată: 2025-01-22 17:01

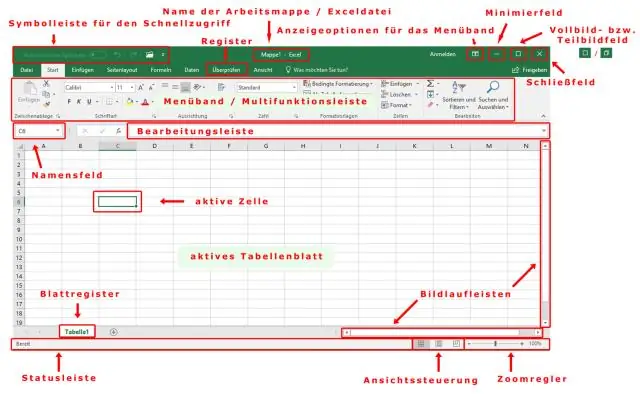

Când deschideți Word, Excel sau PowerPoint, barele de instrumente Standard și Formatare sunt activate implicit. Bara de instrumente Standard este situată chiar sub bara de meniu. Conține butoane reprezentând comenzi precum Nou, Deschidere, Salvare și Imprimare. Bara de instrumente Formatare este situată implicit lângă bara de instrumente Standard. Modificat ultima dată: 2025-01-22 17:01

Pentru a face acest lucru, accesați setările Windows Phone. Accesați despre, apoi derulați în partea de jos și atingeți „resetăți telefonul” și confirmați avertismentul. Acest lucru vă va șterge telefonul. Avertisment: Dacă faceți o resetare din fabrică, TOTUL de pe telefon. Modificat ultima dată: 2025-01-22 17:01

Cu threading, concurența se realizează folosind mai multe fire de execuție, dar datorită GIL-ului, doar un fir de execuție poate rula la un moment dat. În multiprocesare, procesul inițial este transformat în procese multiple în mai multe procese copil, ocolind GIL. Fiecare proces copil va avea o copie a memoriei întregului program. Modificat ultima dată: 2025-01-22 17:01

Telefoanele mobile sunt modalitatea perfectă de a rămâne conectat cu ceilalți și de a oferi utilizatorului un sentiment de securitate. În caz de urgență, a avea un telefon mobil poate permite ajutorului să vă ajungă rapid și ar putea salva vieți. Cu toate acestea, importanța telefoanelor mobile depășește cu mult siguranța personală. Modificat ultima dată: 2025-01-22 17:01

Pe care o preferați, le puteți adăuga cu ușurință la Family Hub. Doar atingeți pictograma Aplicații pentru a vedea toate aplicațiile disponibile din Hub. Apoi, atingeți și mențineți apăsată aplicația pe care doriți să o adăugați la ecranul de pornire. Va apărea un meniu pop-up; puteți fie să atingeți Adăugați la Acasă pentru a crea o pictogramă pentru aplicație, fie să atingeți Adăugare widget. Modificat ultima dată: 2025-01-22 17:01

Este posibil ca multe să nu fie complet plecate, dar unele dintre dronele de ultimă generație sunt echipate cu tehnologie avansată de recunoaștere facială. Cu această tehnologie, o dronă poate face lucruri frumoase, cum ar fi să te urmărească, să orbiteze în jurul tău sau chiar să se concentreze asupra zâmbetului tău pentru a captura un selfie excelent cu camera de bord. Modificat ultima dată: 2025-01-22 17:01

În consola AWS, accesați Servicii > SNS > Abonamente > Creați abonamente. În câmpul ARN subiect, introduceți valoarea ARN a subiectului SNS pe care l-ați creat. Selectați protocolul ca Amazon SQS. În câmpul Endpoint, introduceți valoarea ARN a cozii SQS și creați un abonament. Modificat ultima dată: 2025-01-22 17:01

Ca orice cont de e-mail, poate întâmpina ocazional probleme la trimiterea mesajelor. O eroare de destinatar nevalidă înseamnă că mesajul dvs. nu a putut fi livrat cu succes. În funcție de tipul de mesaj pe care l-ați trimis, ar putea însemna că unul dintre câteva lucruri a mers prost. Modificat ultima dată: 2025-01-22 17:01

Iată câteva tratamente naturiste pe care le puteți încerca pentru controlul termitelor: Nematode. Nematodele sunt viermi paraziți cărora le place să mănânce termite. Oţet. Oțetul este materialul minune pentru casa ta. borati. Ulei de portocale. Carton umed. Lumina soarelui. Bariera perimetrală. Luați măsuri preventive. Modificat ultima dată: 2025-01-22 17:01

SQL Between Syntax SELECT Coloana(e) FROM table_name WHERE coloana BETWEEN value1 AND value2; Folosind sintaxa menționată mai sus, putem defini valori ca parte a operatorului BETWEEN. De asemenea, sintaxa menționată mai sus rămâne aceeași pentru utilizarea cu o valoare numerică, o valoare de text și o valoare de dată. Modificat ultima dată: 2025-01-22 17:01

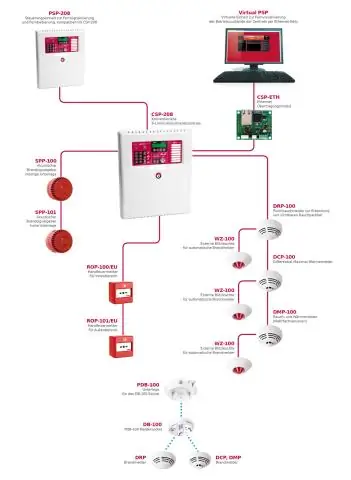

Un modul de control este partea de ieșire. Activează dispozitive de avertizare cum ar fi un stroboscop de clopoțel sau claxon. De asemenea, poate activa releele conectate la închiderea automată a ușilor, comenzile liftului, sistemele de stingere a incendiilor, ejectoarele de fum și altele asemenea. Ce înseamnă alarma 3, alarmă 2 etc. Modificat ultima dată: 2025-01-22 17:01

Conn, scris și cun, conne, cond, conde și cund, este actul de a controla mișcările unei nave în timp ce se află pe mare. Modificat ultima dată: 2025-06-01 05:06

Pornirea aplicației Creați un proiect ASP.NET Web API. În Visual Studio, selectați meniul „Fișier” -> „Proiect nou”. Configurați proiectul Web API pentru a utiliza IIS local. În fereastra „Solution Explorer”, faceți clic dreapta pe proiectul „webDemo” și faceți clic pe elementul de meniu „Properties”. Modificat ultima dată: 2025-01-22 17:01

Row Sampling Transformation în SSIS oferă o opțiune pentru a specifica numărul de rânduri pe care doriți să le preluați din sursa de date. Row Sampling Transformation în SSIS va prelua toate datele dintr-o sursă și extrage aleatoriu numărul selectat de rânduri. Modificat ultima dată: 2025-01-22 17:01

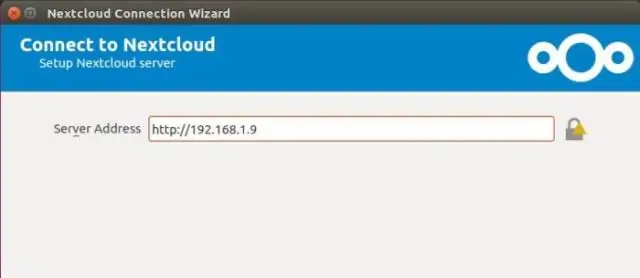

Stocarea în cloud DIY este de obicei un software client-server, open source sau plătit, care vă ajută să vă configurați și să vă întrețineți propriul cloud. Puteți seta câteva soluții de stocare în cloud DIY pe dispozitive de stocare atașate la rețea sau puteți utiliza opțiunile oferite de cei mai buni furnizori de găzduire web ai noștri. Modificat ultima dată: 2025-01-22 17:01

Cum să blocați apelurile nedorite primite pe telefoanele Verizon Home Formați „*60” pe telefonul fix („1160” dacă utilizați un telefon rotativ). Formați numărul de telefon pe care doriți să-l blocați atunci când serviciul automatizat vă spune să introduceți numărul. Confirmați că numărul introdus este corect. Modificat ultima dată: 2025-01-22 17:01